標的型攻撃メール訓練

標的型攻撃メールとは?

特定の組織から重要な情報を盗み出すことを目的にしたメール攻撃のこと。

組織の構成員に対し、巧妙な手口で、ウイルスの含まれるファイルの開封やウイルスに感染するサイトへの誘導をするものです。従来は官公庁や大手企業がターゲットでしたが、今では地方公共団体や中小企業もターゲットとなっています。

警察庁が把握しているだけでも

標的型攻撃メールの送信数は、

年間4,000件以上!

発覚していない・公表されていないものも含めると、きわめて膨大な数の標的型攻撃メールの被害があることが分かります。

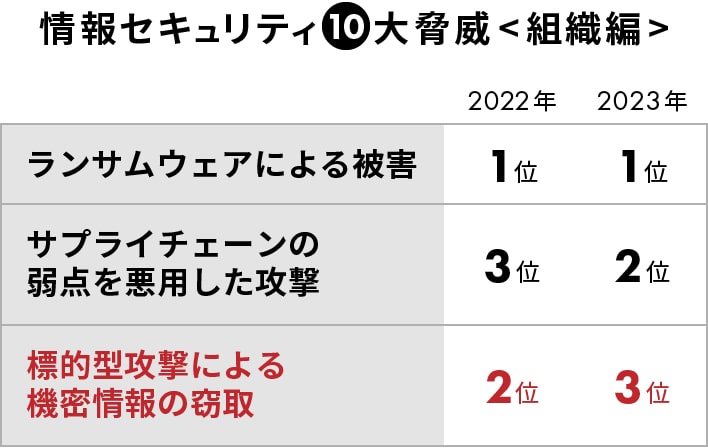

IPA「情報セキュリティ10大脅威 2023」組織編では、

不注意、内部不正などを抑えて、

第3位にランクイン!

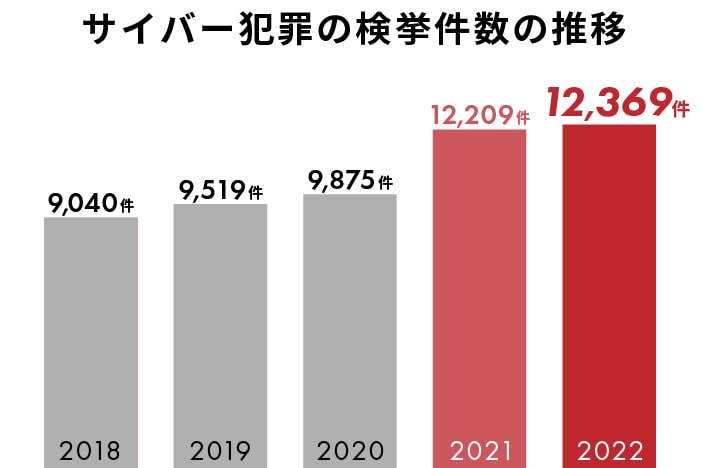

年々サイバー攻撃が脅威を増し続けている中でのこの状況ですので、今後とも細心の注意と対策が求められるセキュリティ脅威と言えます。

最恐のマルウェア「Emotet」

なりすましメール、標的型攻撃メールを媒介として感染するマルウェアとして、Emotetが挙げられます。

歴史上もっとも複雑で危険なマルウェアとして、その凶悪性・感染力の高さから「最恐のマルウェア」「マルウェアの王」と呼ばれ、なりすましメールから感染した人にもまたなりすまして他の人にもメールを送るという、芋づる式の巧妙な攻撃手法を取ります。

2014年に初めて存在が確認されて以降、一度は封じ込めに成功したとも言われましたが、2022年になって複数回、急激な報告件数の増加を見せ、IPAやJPCERT/CC、警視庁も注意喚起しています。

攻撃手法は巧妙化を続けている

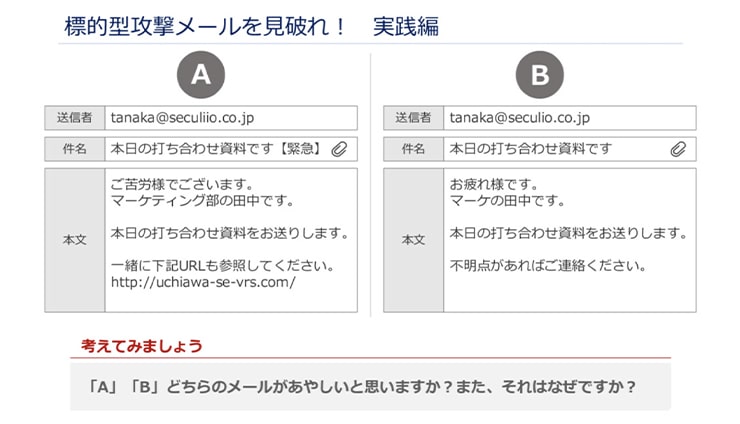

差出人の偽装

実在する組織や上長、取引先、就活生など、あらゆる差出人の名前やメールアドレスに成りすまします。

件名・本文の偽装

あたかも受信者に関係があるような、あるいは興味を引くような件名・本文で、開封・クリックを促します。

添付ファイル・URLの偽装

巧妙に、ときにはファイル拡張子やアンカーテキストを偽って、マルウェア感染へ誘導します。

Emotetも標的型攻撃メールを感染経路とします。

Emotetは、感染した端末に存在するメールの送受信履歴やアドレス帳内の情報をもとに巧妙ななりすましをおこない、恐るべきスピードで広がります。

何をどう見分ければいいのか、適切に知っておく必要があります。

標的型攻撃メール訓練の

必要性と目的

このように、標的型攻撃メールは今後も警戒が必要な脅威であり、しっかり従業員一人一人が対策・対応することが求められます。

その際の考え方としては、「人の面での対策」「技術的な対策」の二つに分けて考えます。

人の面での対策

プリミティブなことではありますが、危険なメールを人の目で見破る、というのが確実な対策になります。

標的型攻撃メールは、本物のメールと見分けがつかないような巧妙な仕掛けがしてありますが、適切なポイントを押さえておけば、見破ることが可能です。

まずは、標的型攻撃メールが人間のチェックの目をかいくぐらないようにしましょう。

技術的な対策

技術的な対策も有効です。

例えば、OSやアプリケーションを最新の状態にしておくことでなるべく脆弱性を排除しておく、Office形式ファイルのマクロ自動実行を無効にすることで、マルウェアの含まれたファイルのダウンロードを防止する、といった対策です。

また、マルウェア検知ソフト等を使用して、メールの添付ファイルに含まれるマルウェアを検知/駆除するといった対策もあります。

ただし、こうした対策も、全ての攻撃を防ぎきれるわけではないということには注意が必要です。

こうした対策を組み合わせて、すべての従業員が確実に標的型攻撃メールの被害に遭わないようにすることが求められます。

人の面での対策、技術的な対策を組み合わせて、強固なセキュリティ体制を構築しましょう。

標的型攻撃メール訓練を実施する目的

そこで、標的型攻撃メール訓練が重要になってきます。標的型攻撃メール訓練を実施することで、以下の効果が期待できます。

標的型攻撃メール訓練 実施の効果

- 従業員の標的型攻撃メールへの意識向上

- 従業員の標的型攻撃メールを見破るリテラシーの向上

- 標的型攻撃メール受信時の対応・報告フローの定着

従業員それぞれが、日ごろから、標的型攻撃メールが自分にも届く可能性があると意識して、かつ、実際に届いてしまった場合に、開封しない、開封したとしても無闇にURLをクリックしない、添付ファイルを開かない、あるいは適切な報告・対応ができる、ということが標的型攻撃メール対策のゴールとなります。

標的型攻撃メールの実施でこうした対策をより確実なものにしましょう。

標的型攻撃メール訓練の流れ

内製/一般的なツール利用の場合

ここで、一般的な標的型攻撃メール訓練の流れをご紹介します。

計画

まず、訓練計画を立てます。ここが定まっていないと、せっかく訓練実施しても、やりっ放し状態になってしまった、やっても効果がなかった、という結果になってしまいます。

具体的には、下記の対応が必要です。

- 訓練の目的の確立

- 対策するべき標的型攻撃メールの特性の把握

- 従業員に学んでほしいことの決定

- 訓練スケジュールの設定

- 従業員への事前教育

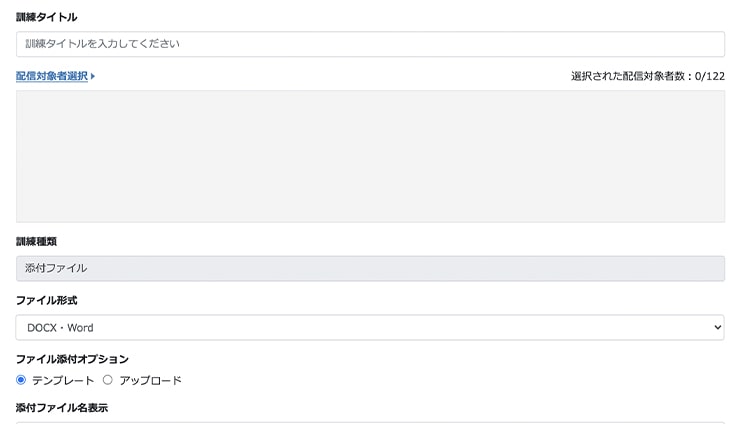

送信準備

訓練計画が盤石になったら送信準備をします。従業員が引っかかってしまうような、かつ、教育的価値・効果のある訓練を目指します。

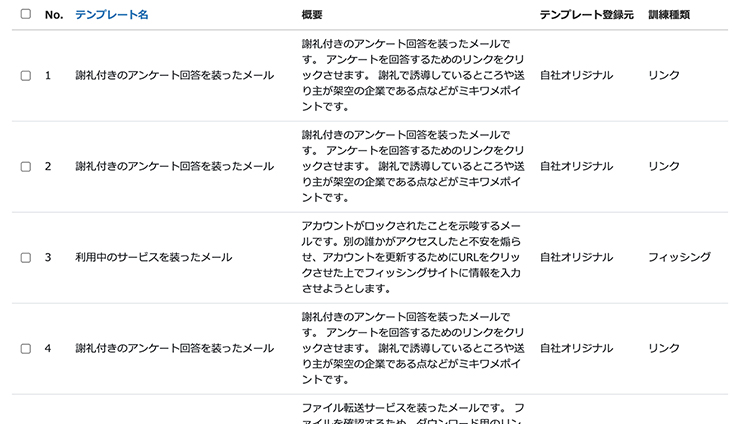

- 対策するべき標的型攻撃メールの決定

- 文面の作成

- 送信ドメインの用意

- 偽URLや不正ファイルの用意

- 種明かしページの用意

- 送信対象者の決定

訓練実施

本質的な訓練となるように、しっかりレポーティングや再教育、定期的な実施までやり抜きましょう。

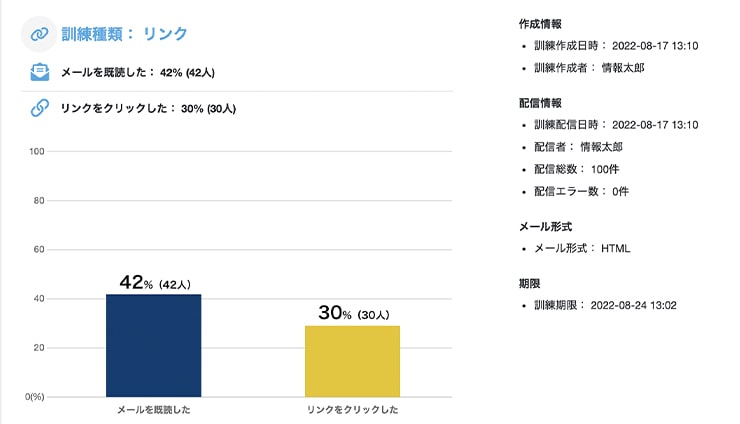

- 対象者へのメール送信

- 受信者からの報告確認

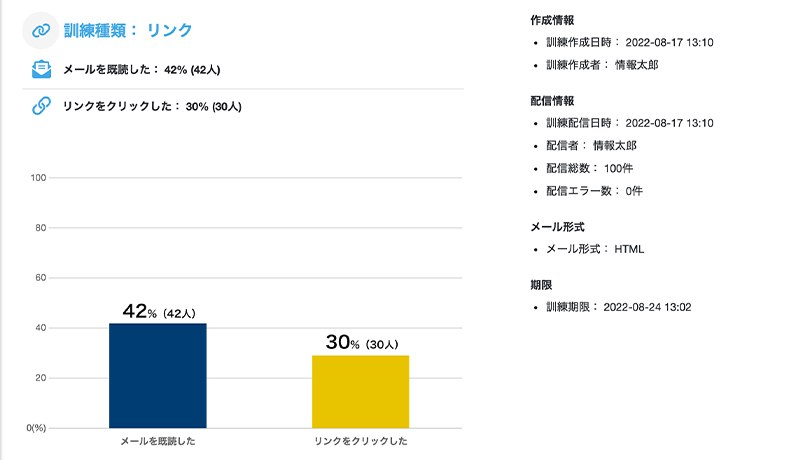

- 開封・クリック状況のレポーティング

- 引っかかった従業員への再教育

- 定期的な訓練実施

内製/ツール利用での

訓練実施でよくあるお悩み

なかなか効果が出ない

わからない

従業員が訓練慣れしてしまった

工数がかかり定期的に実施できない

そんなお悩みを「セキュリオ」の

標的型攻撃メール訓練が解消します。

セキュリオの

標的型攻撃メール訓練のつよみ

導入実績2,200社突破

信頼できるサービス

「セキュリオ」は2,200社にご利用いただいている人気のサービスです。

長年、企業の情報セキュリティ認証取得・運用をご支援してきたLRMのノウハウがぎゅっと詰め込まれています。

訓練し放題!教育し放題!

「セキュリオ」は、従業員の標的型攻撃メール開封率ゼロを目指すサービスです。

標的型攻撃メール訓練は、訓練メールの送信はもちろんのこと、前後教育と組み合わせると効果が格段に上がります。

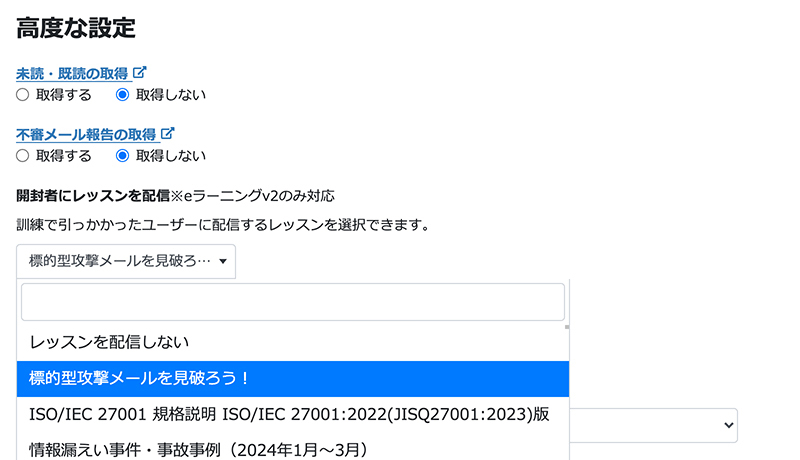

最大限に効果のある訓練としていただくため、「セキュリオ」では、送信回数無制限、さらに、eラーニング機能での教育も無制限となっております。さらに、独自のセキュリティアウェアネス機能では、1回3分のセキュリティトレーニングの定期配信で、従業員のセキュリティリテラシーの定着が可能です。

安心のサポート体制

セキュリオは、シンプルな操作で簡単にご利用いただけるサービスですが、より一層ユーザの皆様が安心してご利用になれるよう、Web上でスタートガイド及びマニュアルを公開しております。

その他にも、お困りの際はお電話やメールでのご相談を随時受け付けております。お気軽にお問い合わせください。

セキュリオのツール概要

社員教育・訓練・診断から認証管理まで、

セキュリティ教育クラウド「セキュリオ」

「セキュリオ」は、従業員のセキュリティ意識と組織のセキュリティレベルから会社の情報セキュリティを向上するクラウドサービスです。

従業員教育や標的型攻撃メール訓練、ISMS認証運用管理、企業のリスク可視化といった多様なセキュリティ業務を一元管理でき、効率的・効果的な組織のレベルアップが実現できます。

サービス比較

|

||||||

|---|---|---|---|---|---|---|

| A社 | B社 | C社 | ||||

| 費用 | 課金形態 | アカウント数ごと課金 | 送信数ごと課金 | アカウント数ごと課金 | アカウント数ごと課金 | |

| 配信可能数 | 無制限 | – | 1、2回 | 無制限 | ||

| トライアル有無 | 〇 | 〇 | × | 〇 | ||

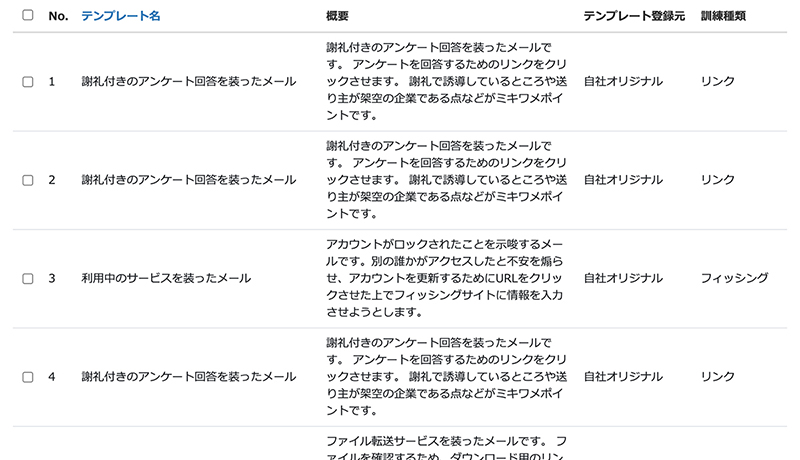

| 配信内容 | テンプレート | 30種類以上 | 別途有料 | × | 有り | |

| カスタマイズ | 〇 | 〇 | 〇 | 〇 | ||

| 利用可能 送信元ドメイン |

10種類以上 +独自ドメイン 追加可能 |

追加は別途有料 | 固定 | 固定 | ||

| 訓練結果 レポート画面 |

開封数・率 | 〇 | 〇 | 〇 | 〇 | |

| 報告数・率 | 〇 | × | × | × | ||

| 過去比較 | × | 〇 | × | × | ||

| エクスポート可否 | 〇 | × | 〇 | 〇 | ||

| その他 機能 | 従業員教育 | eラーニング (スライド形式) セキュリティ アウェアネス |

× | 別途有料 | × | |

| 従業員アンケート | 〇 | × | × | × | ||

| 不審メール報告 | 〇 Outlookのみ対応 | × | × | × | ||

| サポート内容 | 電話・メール/ マニュアル/ 導入オンボーディング/ サポートによるデモ/ ミートアップでナレッジ共有 |

問い合わせフォーム | 電話・メール その他オプション |

メール | ||

お客様の声

「セキュリオ」なら

従業員のセキュリティ意識を向上できます

「セキュリオ」に関するご質問・ご相談、または出張/オンライン訪問をご希望の方は、

お問い合わせフォームまたは、Tel03-6773-7547 (平日10:00~18:00)にてご連絡ください。