「サプライチェーン」に関わる近年のセキュリティ状況

最近よく「サプライチェーンセキュリティ」や「サプライチェーン攻撃」といった言葉を聞く機会が増えました。

例えば、IPA(独立行政法人情報処理推進機構)の発表した「情報セキュリティ10大脅威2019」では、初登場ながら組織向け脅威の第4位に「サプライチェーン攻撃」がランクインしています。

また、米国国立標準技術研究所(NIST)が発行する「Cyber Security Framework」も、2018年のアップデートでサプライチェーンのリスクマネジメントに関する説明を大幅に増加させました。

そこで以下では、「サプライチェーン攻撃」の実態やセキュリティ対策についてご紹介します。

また、サプライチェーン・委託先のセキュリティ管理についての疑問・質問についてこちらの記事で解説しています。あわせてお読みください。

そもそも「サプライチェーン攻撃」とは?

まず「サプライチェーン」とは、直訳すると「供給連鎖」になります。

とはいえ「供給連鎖」という言葉だけでは意味がわかりませんので、もう少し具体的に説明したいのですが、ビジネスの世界では「サプライチェーン」という言葉は、業界に寄って意味が異なってきます。

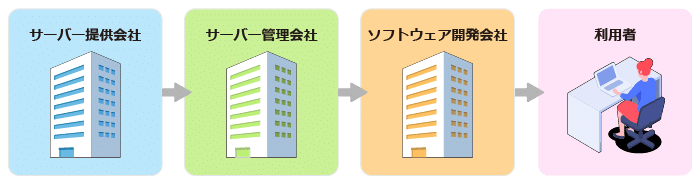

例えばIT業界での「サプライチェーン」とは、「システム・サービスを構成するソフトウェア、ハードウェア、サービス、サーバといった各種システムの提供/利用の関係」を指します。

製造業界でも「サプライチェーン」という言葉が使われていますが、ここでは「原材料や部品の調達から製造・生産管理・販売・配送という一連の流れ」のことを差します。

そして「サプライチェーン攻撃」とは、「サプライチェーンに対して何らかのサイバー攻撃を仕掛けることで、情報漏えい等の被害を発生させる」ことを指します。

法律でもサプライチェーンセキュリティの対応が求められている

以前よりサプライチェーンに関するリスク対策としては、災害・事故などが起こっても事業を止めないこと(=BCP)に重点を置かれていました。しかし、近年はBCPという観点だけではなく、情報保護という観点からもリスク対策が必要となってきています。それがサプライチェーンセキュリティと呼ばれるものです。

というのも、例えば2017年に改正された個人情報保護法には、下記のような文言が見られます。

個人情報取扱事業者は、個人データの取扱いの全部又は一部を委託する場合は、その取扱いを委託された個人データの安全管理が図られるよう、委託を受けた者に対する必要かつ適切な監督を行わなければならない。

このように、業務を委託する際、業務情報の中に個人情報が含まれていれば、相手が適切に個人情報を取扱うことができる企業であるかどうかを判断しなければなりません。

サプライチェーンセキュリティをおろそかにした末路

また、近年は委託先の従業員による情報漏えいが原因で企業がダメージを受けたり倒産したりする例も増えてきており、法規制のみならず、企業存続の観点からも、サプライチェーンの管理は重要になってきています。

サプライチェーンからの情報漏えい事件の例

- 内部不正・不正アクセスによって委託先企業の従業員が自社の機密情報を持ち出し、競合他社に売却

- 委託先からの納品物にマルウェアが混入

- 委託先の従業員のPCを踏み台にしたサイバー攻撃

- 調達したソフトウェア・オープンソースソフトウェアの脆弱性を突かれたサイバー攻撃

- システム運用委託先(クラウド、IoTシステム等)の誤操作による情報消滅

委託先における内部不正の事例

金融機関ATMの保守管理業務を受託している企業の社員が、ATMの取引データから顧客のカード情報を不正に取得する事件が発生しました。当該社員は、この情報から偽装キャッシュカードを作成・所持して現金を引き出したとのことです。

本件は、プロジェクト責任者であった当該社員に権限が集中し、一人でカードの偽装が可能だったことが原因とされています。

結果として、当該金融機関および保守管理業務を受託していた企業は信用失墜等のダメージを受けたほか、当該社員は窃盗と支払い用カード電磁的記録不正作出などの罪に問われ、懲役7年が言い渡されました。

委託先へのサイバー攻撃の事例

A社が構築したB社の通信販売用サイトがSQLインジェクションによる不正アクセスを受け、過去の顧客の個人情報(クレジットカード情報を含む)が流出する事件が発生しました。

その結果、Webサイトを構築したA社は、個人情報漏えいへの対応費用や原因究明のための調査費用および売り上げの減少に対して、B社から約1億円の損害賠償請求を受けることになりました。

管理をおろそかにして信用ならない企業をサプライチェーンに加えた結果、大々的な情報漏えいを起こしてしまっては、取り返しがつきません。そのため、サプライチェーン全体のセキュリティレベルや信用性というのは常に維持しておかなければなりません。

また、サプライチェーン攻撃について、さらなる事例やコンサルタントによる丁寧な見解・対策がついた資料を無料でご用意しております。ぜひ、本記事と併せてご活用ください!

サプライチェーンセキュリティって、何をすれば良いの?

では、サプライチェーン全体のセキュリティレベルや信用性の維持というのは、具体的にはどうすればいいのでしょうか?

それは、「サプライチェーン(委託先や委託元)の業務実態を把握する」のです。

以下の様な項目を確認することで、自社のサプライチェーンに加えて問題ない企業なのかどうかを判断します。

- 業務に関するルール・手順があるのか

- 情報の取り扱いに関する方針があるのか

- 内部監査を定期的に実施しているのか

- 従業員教育を実施しているのか

- PCにはウイルス対策ソフトが導入されているのか

- パスワードは使いまわしされていないか

- 業務エリアには第三者が侵入できないようになっているか

などなど

業務実態を把握する方法としては、例えば以下のようなものが挙げられます。

実地審査

委託先のオフィスや現場に訪問し、業務の様子を確認するというものです。これが最も正確に業務状況を把握できる手段ではないかと思いますが、実際のところ訪問を拒否されることも多いですし、何より手間がかかりますので、ハードルが高いです。

アンケート

その名の通り委託先に業務実態を尋ねるアンケートを送付し、回答してもらう方法です。実地審査に比べてハードルが低く、最もポピュラーではないでしょうか。

LRMのセキュリティ教育クラウド「セキュリオ」の委託先管理機能では、クラウドで15種類以上のテンプレートからWebアンケートの送信が可能です。

開示資料のチェック

各社が公開している各種資料やセキュリティポリシーをチェックして、業務実態を把握する方法です。そもそもそれらの資料を公開している企業が少なかったり、公開されているにしても資料の内容がまちまちだったりすることなどから、こちらもハードルが高い方法ではあります。

サプライチェーンセキュリティのよくある疑問・質問についてはこちら。

まとめ

自社がいくら法令に遵守して社内体制を整え、セキュリティに配慮していたとしても、サプライチェーン上で事故が起こってしまっては意味がありません。

自社のみではなく、委託元や委託先との連携・情報共有をおこない、定期的に業務実態を把握することで、より安全で効率的なサプライチェーンを構築できることでしょう。