企業や組織にとって脅威となる標的型攻撃。その被害は甚大であり、各種の対策を行って避けるべきものです。

しかし、標的型攻撃の糸口となるメールはサイバー犯罪者によって送付されるもので、これそのものを受け取らないという対応は難しいところがあります。そして、メールを受け取ったのち、誤って開いてしまうこともあり得ないことではありません。

本記事では標的型攻撃のメールを開いてしまった場合の対処について、具体的に解説しています。

また、標的型攻撃メール対策をお考えの方へ、LRMでは、標的型攻撃メール サンプル・事例集を無料で配布しています。より一層の理解にお役立てください。

標的型攻撃とは

標的型攻撃(英:targeted attack)は、攻撃者が機密情報の詐取など明確な目的を持って、特定の組織や個人を対象に行うサイバー攻撃です。無差別なウイルス感染と情報収集を狙うような手口とは一線を画しており、価値の高い情報を保有する相手をターゲットとします。

フィッシングサイトと呼ばれる情報詐取を行うWebサイトへの誘導にも利用され、特に狙いすました攻撃によるフィッシングは、銛や水中銃による狩りを示すスピアフィッシングとも呼ばれます。

標的型攻撃は価値のある情報を持ったターゲットを特定して攻撃を行うという特徴から、組織的な犯行の場合が多いようです。背後に国家や関連機関が関わっている場合もあるとされています。Googleなどが攻撃対象となったOperation Auroraでは、国家機関による関与も指摘されました。

標的型攻撃の手口

標的型攻撃の入り口としてよく利用されるのがメールです。メールを攻撃の取り掛かりとして、添付ファイルによるマルウェア感染、マルウェア感染に繋がるURLへの誘導、フィッシングサイトへの誘導などを行います。

- 脆弱性を突く添付ファイルなどを対象者へ送り付け、マルウェアへ感染させる

- メールに記載のURLから悪意あるWebサイトへ誘導し、マルウェアに感染させる

- メールに記載のURLからフィッシング用のWebサイトへ誘導し、サイトを使って情報を略取する

マルウェアに感染させた後は、マルウェアが外部と通信を行い、ネットワークへの不正アクセスや社外への情報送信を行い、さらなる攻撃に繋がります。

フィッシングサイトに誘導された場合には、フィッシングサイトから重要な情報やパスワードが詐取され、さらなる被害に繋がってしまいます。フィッシングサイトにアクセスすることでマルウェア感染もしてしまう場合も存在します。

標的型攻撃が厄介な理由

標的型攻撃が厄介な理由として、ターゲット(標的)についてあらかじめ入念に調べ、業務内容など環境に合わせたソーシャルエンジニアリング的手法を用いることです。ターゲットの業務内容を把握し、業務に関連のあるような内容のメール、受信者が開かざるを得ないようなメールを送信してくるため、誤った開封に繋がりやすいのです。

文面だけでなく、タイトルや送信元メールアドレスも関係者を装うなど、精度の高いメールが増えているのも対処が難しくなる理由の一つです。

ソーシャルエンジニアリングについては、こちらの記事も参照ください。

標的型攻撃の被害

標的型攻撃によりマルウェアに感染した場合、マルウェアの多くは感染端末の外部と通信を行います。

企業などの組織内部のネットワークへ不正アクセスを行ったり、他端末へ感染を広げる振る舞いをしながら、継続的に情報を外部のサイバー犯罪者の元に送信し、情報漏えいが発生します。

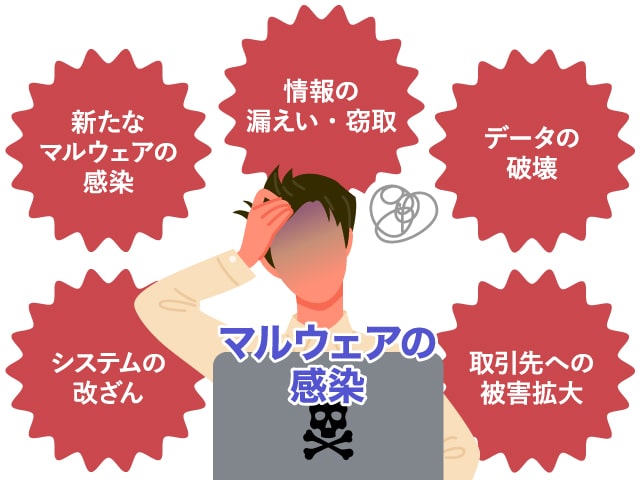

組織内部の機密情報を盗まれたり、新たなマルウェアへの感染、システムやデータの改ざん、破壊活動といったリスクがあります。フィッシングにより情報を略取された場合にも、その情報を利用して被害を拡げられてしまいます。

最終的には組織の持つ重要情報の漏えいに繋がったり、銀行に対する攻撃では不正送金が行われるなどの被害が起きています。

※公安調査庁「サイバー空間における脅威の概況2021」参照

標的型攻撃メールについて詳しく知りたい方は「業務連絡を装ったメールに注意!標的型攻撃メールの概要と対策」をご覧ください。

標的型攻撃メールを開いてしまったらどうするか

標的型攻撃メールはタイトルや送信元アドレス、本文などをターゲットにあわせて作成するため、添付ファイルやリンクをクリックしてしまいやすい特徴があります。

それでは、実際にメールを開いてしまった場合には、どのように対処すべきなのでしょうか。本項ではその際の対処について記載します。

「メールを開く」についてですが、メールソフトでテキストモードで文面のみを参照した場合は概ね安全とされています。添付ファイルの開封、URLリンクのクリックを行ってしまった場合およびHTMLモードでの参照にて、マルウェア感染などの問題が発生し得ます。

ネットワーク切断

まず標的型攻撃メールを開いてしまった場合には、メールを開いてしまった端末をネットワークから切断することが必要となります。LANケーブルを差している場合には、LANケーブルを抜きます。Wi-Fiでの接続を許可している場合には、接続の切断を行います。

まず第一に周囲へのさらなる感染拡大を防ぐことを目的として、ネットワークの切断をしなければなりません。

また、ネットワークに接続したままにしていると遠隔操作の対象ともなり得ます。情報漏えい、データ改ざん、周辺のデバイスへのアクセスなどを防ぐためにネットワークを切断することが必要なのです。

情報管理者や情報システム部門に報告する

ネットワーク切断後は、即時に情報セキュリティの担当者や情報システム部門、所属組織の上司などへ報告を行います。報告はすぐに行う事が必須です。また、状況を整理して事実をまとめて報告します。

社内に情報セキュリティトラブル発生時のエスカレーションルール(連絡ルール)がある場合は、それにしたがって報告します。

報告を行い、その後の対応については管理者による判断を仰ぎます。関連する部署のメンバーについても同様です。

「多分、大丈夫」という自己判断は禁物です。自己判断による業務の継続により被害が広がった事例が存在しています。社内でのさらなる被害拡大を防ぐことを重要視しましょう。

データの流出を防ぐ

この先の対応については、情報セキュリティの管理者による判断が前提となります。

既に情報の流出が懸念される場合は、マルウェアの感染状況が完全に把握できるまで、組織全体をインターネットから切り離します。被害の拡大を防ぐことが目的です。

管理者は必要に応じて関係先(関連企業、所管省庁、JPCERT など)へ連絡を行います。

また、周囲を含めた感染の拡大状況の確認、端末上の保有データの確認、操作ログのチェック、不正な通信の監視などが必要となります。

標的型攻撃メールを開いてしまった場合の訓練は実施すべき

標的型攻撃メールによる攻撃を受けることは、誰にでも起こり得ることです。身近でありながら、発生してしまった場合には大きな被害にも繋がり得るサイバー攻撃です。

また、標的型攻撃メールは「人間をだます」攻撃であるため、もっとも本質的な対策としては、「人間が騙されない」ことになります。

全ての業務でメールを利用する人にとって他人事ではなく、いつ起こるかわからないという認識が必要です。情報セキュリティ担当者は、もしもの場合に備えた訓練を実施してこれに備えておくべきです。

標的型攻撃メールの訓練サービスについて

標的型攻撃メール訓練の実施においては、文面やドメインの準備や配信管理のしやすさの観点から、サービスの利用をオススメしています。繰り返しさまざまなメール訓練を継続的に実施することで、従業員の意識も醸成されていきます。

LRMの「セキュリオ」の標的型攻撃メール訓練機能では、豊富な文面テンプレート・ドメイン数に加えてカスタマイズも可能です。他にも、送信数無制限、無料のeラーニング教材も使い放題です。

送信した訓練メールに引っかかった従業員の数・名前・所属といった情報がかんたんにレポーティングできるため、継続的な効果の確認も簡単です。

まとめ

標的型攻撃メールは巧みな文面で添付ファイル開封やURLリンクのクリックに導いてきます。もし、誤ってメールを開いてしまった場合には、該当の端末を即時ネットワークから切断しましょう。その後、セキュリティ管理者に連絡を行い、判断を仰ぐ必要があります。